Hostwinds Tutoriais

Resultados da busca por:

Índice

Como instalar o OpenVPN em um VPS da nuvem

Tag: Cloud Servers, VPS

OpenVPN é um software de rede privada virtual (VPN) instalada em um Servidor Privado Virtual (VPS).As VPNs aproveitam a rede fornecida pelo VPS sem precisar conectar -se através de uma sessão SSH ou RDP.Você pode conectar dispositivos ao servidor VPN e usar essa rede para mascarar sua rede local.

Requisitos do OpenVPN.

Você precisará de acesso de raiz ou administrador a um servidor.Você pode instalar o OpenVPN em um servidor Linux, Windows VPS ou dedicado.Abaixo estão as etapas para instalar o OpenVPN.Observe que você precisará usar uma interface de linha de comando para fazê-lo.

Preparação do OpenVPN.

Passo 1: Atualize seu sistema.

Sudo yum update

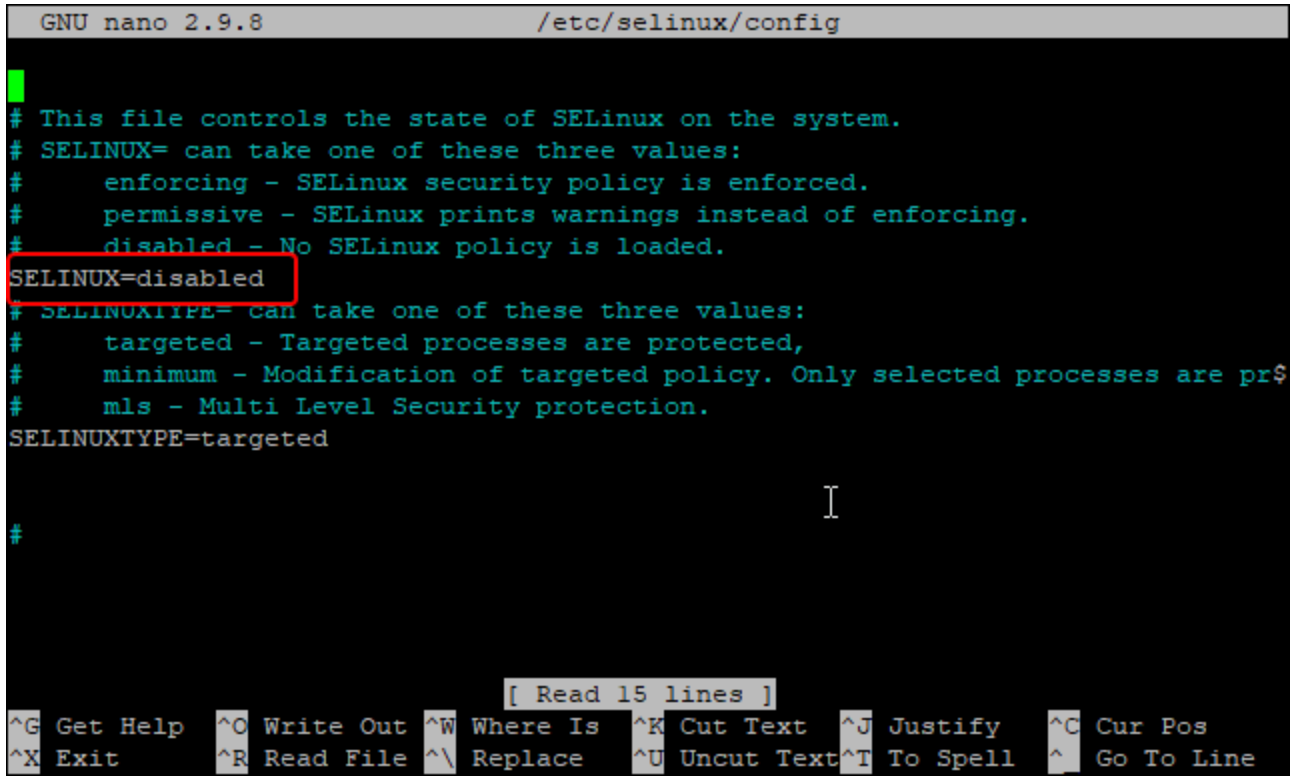

Passo 2: Edite o arquivo de configuração do SELinux

nano /etc/selinux/config

Etapa 3: Definir Selinux para desativado

SELINUX=disabled- Ctrl + X.

- Pressione a tecla y

- Pressione a tecla ENTER

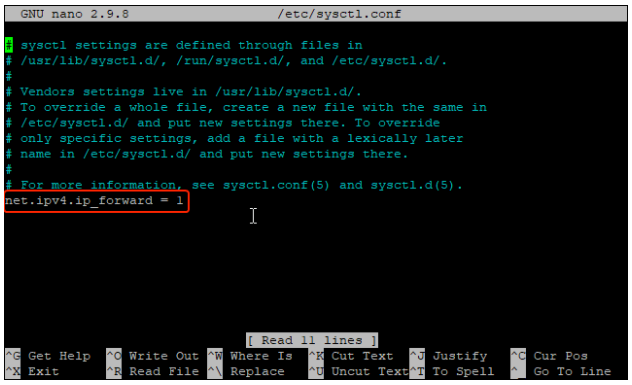

Passo 4: Edite o arquivo sysctl.conf

nano /etc/sysctl.conf

Etapa 5: Adicione a seguinte linha ao arquivo ssuctl.conf para ativar Encaminhamento de IP.

net.ipv4.ip\_forward = 1Ctrl + X.

Pressione a tecla y

Pressione a tecla ENTER

Etapa 6: Aplique as alterações

sysctl -p

Instalando OpenVPN.

** Passo 1: ** Instale o servidor OpenVPN

dnf install epel-release -y

dnf install openvpn -yConfigurando a autoridade de certificação

Passo 1: Baixe o Easy-RSA para gerenciar certificados SSL

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Passo 2: Autoridade de certificação de instalação

cd /etc/openvpn/easy-rsa

nano vars

Etapa 3: Adicione o seguinte e substitua qualquer coisa por \ com o seu nome de host do VPS (parece algo como hwsrv- \. Além disso, substitua o "set_var easyrsa_req_email" linha com o seu email:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Passo 4: Inicie o diretório PKI

./easyrsa init-pki

Etapa 5: Construir o certificado de certificação

./easyrsa build-caEle pedirá que você forneça uma senha.Observe a senha externamente e insira-a no prompt. Esta frase secreta será necessária em etapas futuras.

Você também será solicitado a inserir um nome comum.Você pode pressionar ENTER para usar o padrão ou inserir um nome comum personalizado de sua escolha.

O comando gerará dois arquivos chamados ca.key e ca.crt.Esses certificados serão usados para assinar o servidor e os certificados dos clientes.

Etapa 6: Gere os arquivos de certificado do servidor. Substitua o \ com o nome do host do servidor.Parece "hwsrv-

./easyrsa gen-req <HOSTNAME> nopassIsso também pedirá um nome comum.Você pode inserir o que quiser.Alguns nomes que você poderia usar seria seu usuário, host ou nome do servidor.Como alternativa, você pode pressionar "ENTER" para usar o padrão.

Etapa 7: Assine a tecla do servidor usando a CA. Substitua o \ com o nome do host do servidor.Parece "hwsrv-

./easyrsa sign-req server <HOSTNAME>Digite "Sim" e pressione ENTER

Além disso, você precisará fornecer uma frase frase.Use a senha que você criou em Etapa 5

Etapa 8: Verifique o arquivo de certificado gerado com o seguinte comando. Substitua o \ com o nome do host do servidor.Parece "hwsrv-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtDeve parecer algo assim:

pki/issued/<HOSTNAME>.crt: OK

Etapa 9: Gere uma forte chave Diffie-Hellman para usar para a troca de chaves:

./easyrsa gen-dh

Etapa 10: ** Copie os arquivos de certificado para / etc / openvpn / server / e ** Substitua o \ com o nome do host do servidor.Parece "hwsrv-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Etapa 11: Construa o arquivo de chave do cliente:

./easyrsa gen-req client nopassPressione ENTER ou insira um nome comum de sua escolha.

Etapa 12: Assine a tecla cliente usando o certificado CA:

./easyrsa sign-req client clientDigite a palavra, "sim" e pressione ENTER para confirmar

Digite a frase secreta que você anotou em Etapa 5

Etapa 13: Copie todos os certificados do cliente e arquivos de chave para o diretório / etc / openvpn / client / web

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

Configurando o servidor OpenVPN

Passo 1: Crie um novo arquivo de configuração OpenVPN dentro do / etc / OpenVPN / Cliente / Diretório / Caminho do Arquivo

nano /etc/openvpn/server/server.confAdicione o seguinte no editor de texto e substitua qualquer coisa marcada \ com o nome do host do seu servidor.Parece "hwsrv- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Agora faça o seguinte para salvar seu arquivo:

- Ctrl + X.

- Pressione a tecla y

- Pressione a tecla ENTER

Passo 2: Inicie o servidor OpenVPN

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Etapa 3: Gere o arquivo de configuração do cliente.Isso é necessário para se conectar ao servidor OpenVPN no sistema do cliente.

nano /etc/openvpn/client/client.ovpnInsira o seguinte e substitua \ Com seus servidores dedicados endereço IPv4 principal

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Agora faça o seguinte para salvar seu arquivo:

- Ctrl + X.

- Pressione a tecla y

- Pressione a tecla ENTER

Configure o roteamento do OpenVPN usando o firewall

Passo 1: Adicione o serviço OpenVPN e a interface Tun0 à zona de firewall confiável:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Passo 2: Adicione o Masquerade na zona padrão:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Etapa 3: Execute o seguinte comando para mencionar o tráfego da Internet vindo da VPN.Substituir \ com seu nome de host do servidor.Parece que "hwsrv \. Nesse caso, você não precisaria do traço entre o" Hwsrv "e o"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Passo 4: Implemente as alterações:

firewall-cmd --reload

Baixando o arquivo OVPN

Passo 1: Você precisará baixar o diretório OVPN para sua máquina local.Você pode fazer isso de várias maneiras diferentes.O caminho do arquivo que você precisa baixar é o diretório / etc / openvpn / client.

Abra o terminal do seu computador local e digite o seguinte.Certifique-se de substituir \ Com o IPv4 dedicado do seu servidor:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .Como alternativa, você pode seguir este guia sobre como se conectar ao seu servidor através do SFTP usando FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Configurando seu cliente local OpenVPN

Passo 1: Instale o cliente OpenVPN.Se você tiver uma máquina Windows, poderá instalá-lo aqui: https://openvpn.net/client-connect-vpn-for-windows/

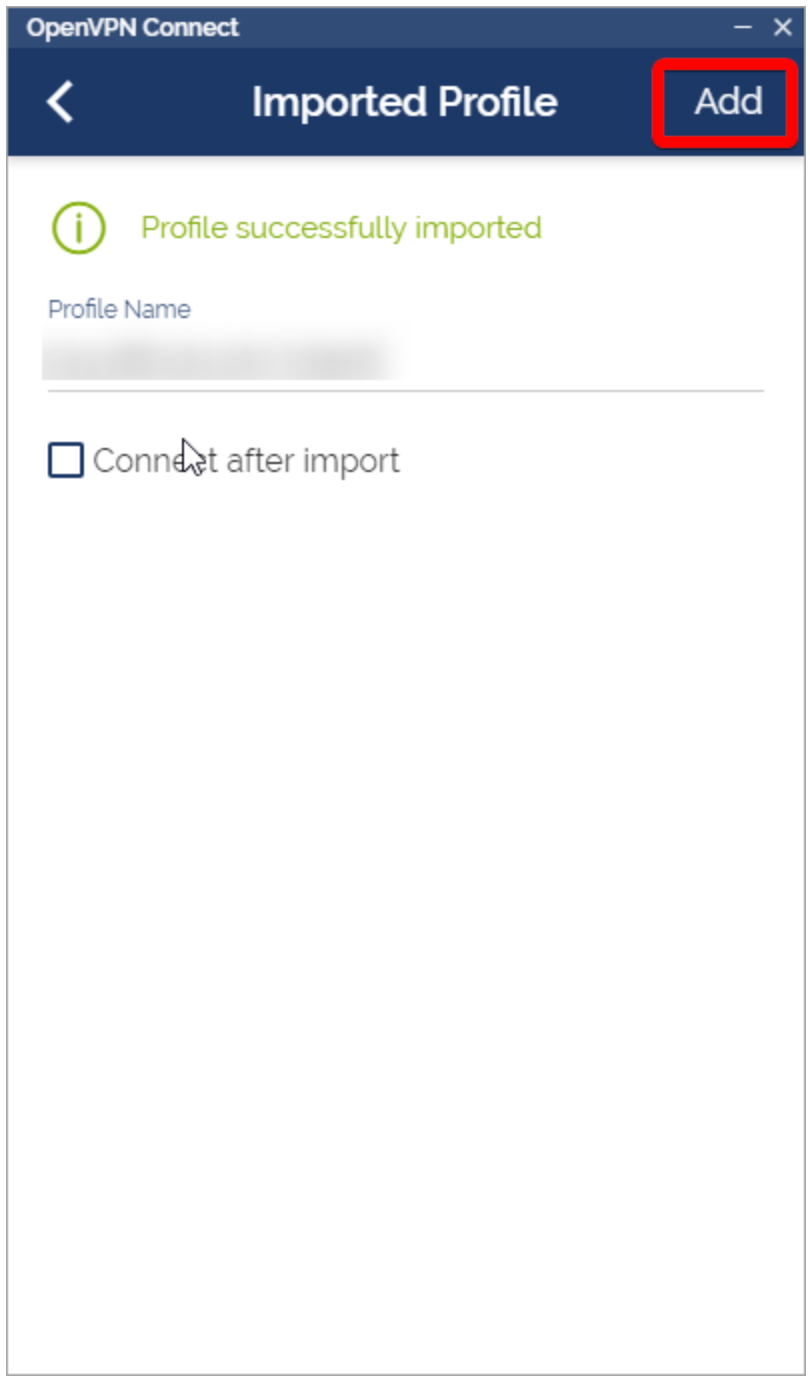

Passo 2: Importe o perfil do OpenVPN usando o arquivo baixado, "Client.ovpn"

Etapa 3: Dê um nome ao seu perfil ou deixe-o como padrão.Clique em "Adicionar" depois de importar o arquivo OVPN.

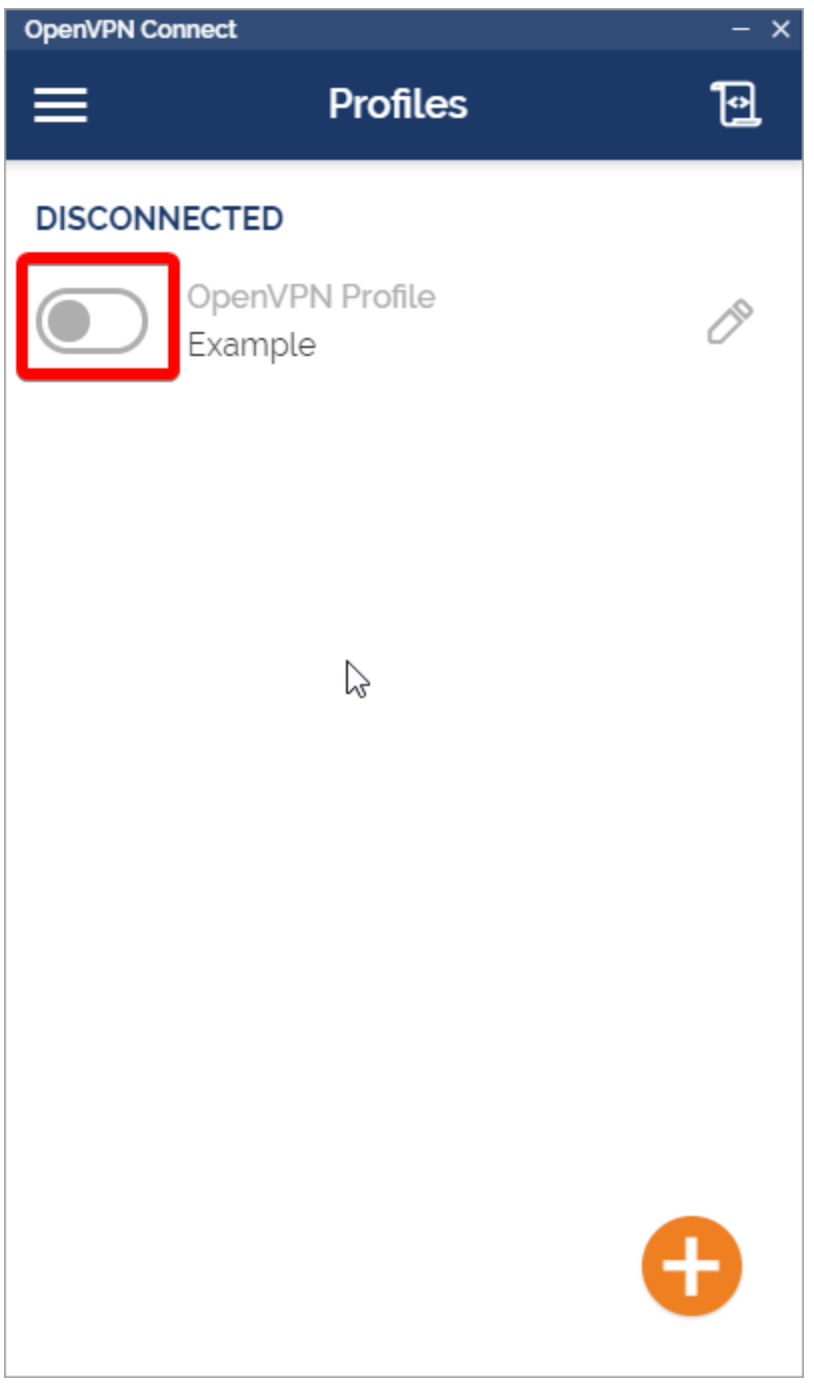

Passo 4: Conecte-se à sua VPN para começar a usar a rede!

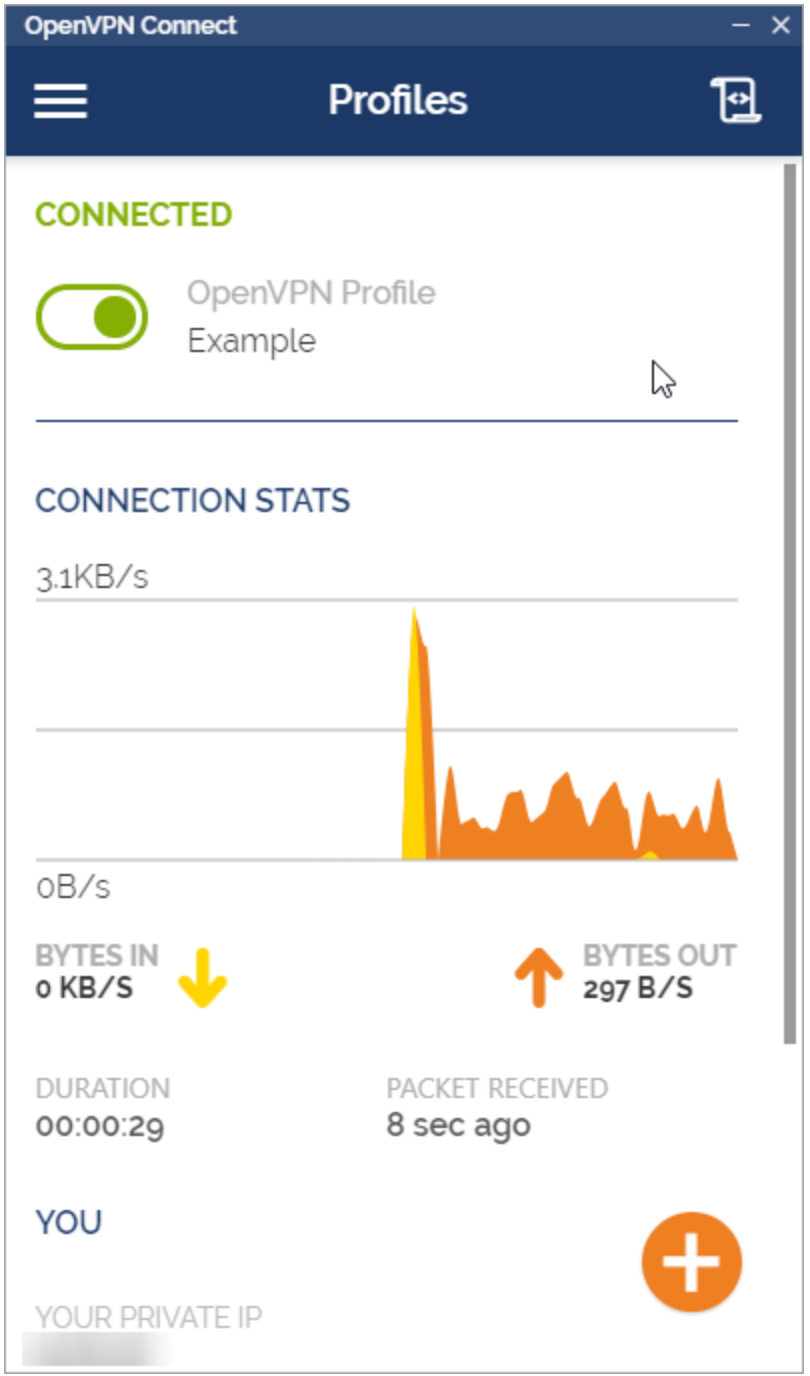

Etapa 5: Você deve estar conectado à sua VPN.Sua interface deve ficar assim:

Passo 6: Parabéns! Você está pronto!Você pode verificar seu endereço IP público de https://whatismyipaddress.com/ para se certificar de que você está usando sua rede VPS.

Escrito por Hostwinds Team / Julho 31, 2021