Hostwinds Tutoriais

Resultados da busca por:

Índice

Instalar Wireguard VPN - Ubuntu Linux

O que é WireGuard?

O WirEguard é um serviço VPN que pode ser executado em qualquer instalação do Linux. Ele tem um cliente para muitos sistemas operacionais populares, como o Windows, o iOS, o Android e muitos outros. O WirEguard se orgulha de ser mais seguro do que o OpenVPN, tendo mais de um milhão de linhas de código, o que significa que a instalação também é menor e mais rápida. Como as soluções VPN privadas são, esta é promissora ser uma configuração e uso fácil.

Objetiva:

O objetivo deste guia é instalar o Wireguard no Ubuntu 16.04, 18.04 ou 20.04 e configurar um PC de desktop do Windows para se conectar ao servidor VPN.Este será o uso mais comum de Wireguard para muitos usuários.As únicas etapas para outros sistemas operacionais que diferem deste guia são a instalação inicial que pode ser feita em 3 linhas ou menos e pode ser encontrada em https://wireguard.com/install.

Outros usos para este software podem ser servidores de rede juntos em uma rede local privada que é ideal para servidores que executam um banco de dados remoto que não deve aceitar solicitações de servidores que não sejam aqueles que devem servir ao conteúdo.

Instalação:

É prática recomendada não usar o usuário root para nada, mas, em vez disso, use um usuário sudo Isso pode executar as coisas como raiz quando necessário.Neste guia, estaremos prefixando comandos com "sudo".

No Ubuntu 16.04 e 18.04, o comando para instalar wireguard é simples. No entanto, o repositório para a instalação não é incluído por padrão. Aqui estão os 3 comandos para serem executados para adicionar o repositório e instalar o software.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

Em lançamentos posteriores do Ubuntu, o repositório para wireguard é incluído por padrão. Você pode instalar usando o comando:

sudo apt-get install wireguard

Agora que o WirEguard está instalado, é hora de começar a configurá-lo como um servidor VPN.

Configuração do servidor:

Primeiro, temos que gerar um par de chave de criptografia pública e privada.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Agora podemos visualizá-los usando o comando gato. Você vai querer salvar a chave privada em um bloco de notas ou algo para uso posterior.

ls -l private key public key

cat private key

Agora vamos trabalhar para adicionar o adaptador de rede VPN para permitir que outras máquinas se conectem com firmeza. Usando seu editor de texto favorito, faremos algumas alterações de configuração /etc/wireguard/wg0.conf, E para este guia, vamos usar nano.

sudo nano /etc/wireguard/wg0.conf

Precisamos adicionar o seguinte ao final do arquivo. Por favor, note que este é apenas um modelo, e você precisará alterar os valores à medida que eles se relacionam com seu servidor.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Use Ctrl + X para salvar Hit y para Sim e ENTER para manter o mesmo nome de arquivo.

Antes de prosseguirmos, gostaria de explicar algumas coisas diferentes aqui. O primeiro é o endereço IP. Esse endereço precisa ser um IP interno ou privado de sua escolha. 192.168.xxx.xxx ou 10.xxx.xxx.xxx são comuns. Aqui eu configuro para YOURSERVERIPHERE Porque todas as outras máquinas falarão com este para se conectar à VPN. Em seguida, é a chave privada na seção [Interface]. Esta é a chave que geramos anteriormente.

A próxima coisa que queremos falar é pós-up e postdown. Estes são chamados quando a VPN começa e pára e permite encaminhar o tráfego através de wireguard. Você precisará substituir ens3 com o nome do adaptador de rede do seu endereço IP público.Se você quisesse ter um ambiente de tipo "interno LAN" ou apontar para o ponto, você deixaria isso.O aplicativo para um ambiente ponto-a-ponto é, por exemplo, conectar um servidor de banco de dados remoto.O ListenPort Pode ser qualquer porto que você quiser, desde que não tenha algo correndo já.

Movendo-se para a seção [Peer], temos algumas coisas que são um pouco diferentes do que software como OpenVPN. Temos uma chave pública e outro endereço IP interno. Este modelo é o produto acabado de uma configuração de trabalho, e você estará substituindo esse valor de publicação com o seu próprio. Wireguard não permite que alguém se conecte a ele. Seria melhor gerar um novo par de chaves públicas / privadas e atribuir manualmente a cada usuário ao servidor em um novo bloco [peer] com uma chave pública e o endereço IP interno que você está atribuindo essa conexão.

Estamos no alongamento da casa agora. Precisamos permitir o tráfego através do firewall, assumindo o seu uso UFW:

sudo ufw allow 41194/UDP

Agora precisamos habilitar o encaminhamento IPv4. Fazemos isso inserindo o seguinte comando:

sysctl -w net.ipv4.ip_forward=1

Por último, mas não menos importante, começamos tudo.

wg-quick up wg0

Vamos verificar tudo está em boa ordem de funcionamento

sudo wg show

Agora seu servidor WirEguard está em funcionamento. É uma boa ideia reinicializar o servidor neste momento, não se preocupe em transformar o WirEguard. Voltará automaticamente. É hora de usar essa chave pública que geramos e recebemos nosso PC Windows conectado à VPN.

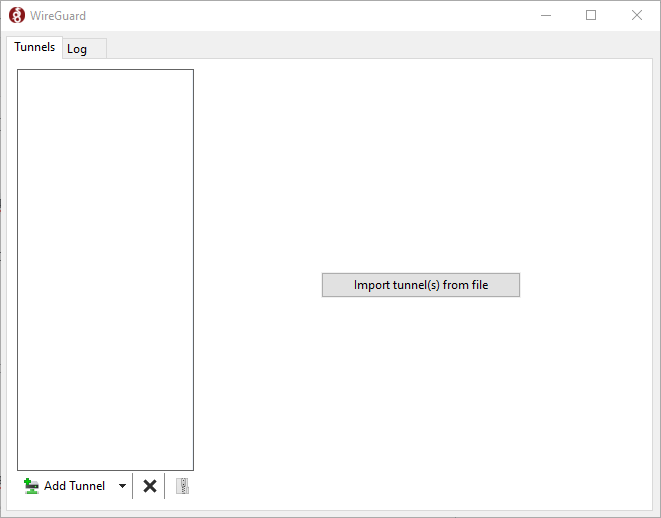

Um download para o cliente oficial pode ser encontrado aquie nós estaremos usando isso para este guia. Uma vez instalado, você deve ver um cliente como este.

Configurando o cliente:

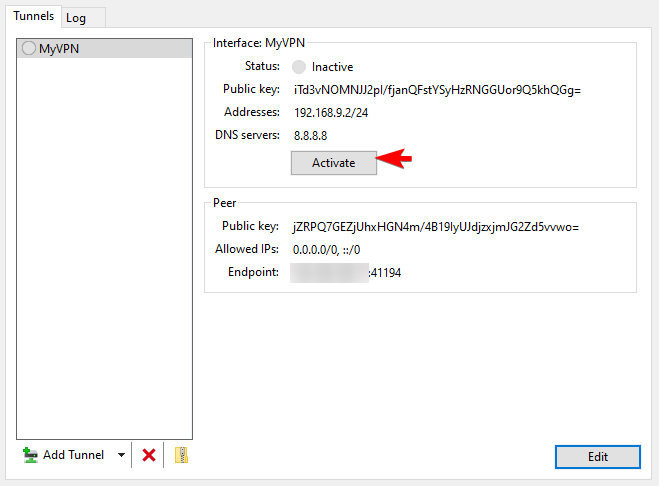

Clicar na seta ao lado do "add tunnel" nos permitirá adicionar um túnel vazio.Seu túnel vazio virá pré-carregado com um par de chave pública / privada, que usaremos.

Primeiro, vamos usar as informações que precisamos configurar um cliente Windows VPN.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

Novamente no bloco [Interfaces], estamos atribuindo manualmente o IP privado, estaremos usando em nossa rede privada, armazenando nossa chave privada.Também vamos atribuir um endereço para usar a resolução DNS.Neste exemplo, estamos usando os servidores DNS públicos do Google.

No bloco [Peer], estamos fornecendo informações do nosso servidor. Primeiro, forneça a chave pública do servidor. Nos campos IP permitidos, queremos permitir que todo o tráfego se conecte porque usamos o servidor para se conectar aos endereços da web. Acima, permitimos o tráfego IPv4 e IPv6 de todos os endereços. A última configuração é o ponto final e informa ao seu cliente onde encontrar o servidor VPN. Este endereço e porta são os do seu servidor.

É hora de encerrar isso adicionando aquela chave pública que mencionamos antes no bloco [Peer] para YOURSERVERIP. Para referência, isso foi /etc/wireguard/wg0.conf.

Agora estamos prontos para ativar a VPN e desfrutar de nossa rede privada virtual segura.

Escrito por Hostwinds Team / Maio 14, 2020